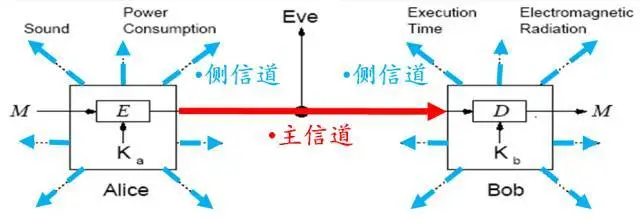

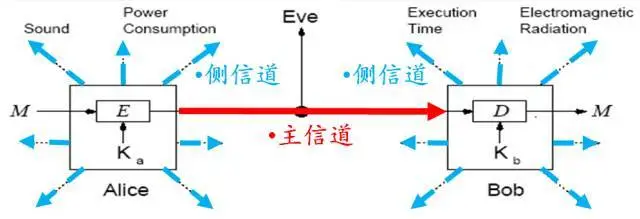

研究人员发现,一种名为 SLAM 的侧信道攻击可以利用英特尔、Arm 和 AMD 正在开发的芯片的漏洞。到目前为止,这些芯片制造商都称他们的系统对 SLAM 有足够的防护能力,但这是首次针对未来 CPU 的瞬态执行攻击,目前还不清楚这些公司的安全性能有多高。

阿姆斯特丹自由大学(Vrije Universiteit Amsterdam)的研究人员发现了一种名为 SLAM 的新型侧信道攻击,利用这种攻击可以从内核内存中挖掘信息,包括访问root密码,从而开启了一系列新的类 Spectre 攻击,这些攻击不仅针对当前的一些 CPU,还针对英特尔、Arm 和 AMD 正在开发的 CPU。研究人员说,SLAM 是首个针对未来 CPU 的瞬态执行攻击,事实证明它能很好地规避芯片开发商在最新产品中加入的安全功能,如英特尔的线性地址掩码(LAM)和 AMD 的上地址忽略(UAI)。

VUSec 的研究人员在一份白皮书中写道,LAM 和 AMD 类似的 UAI 背后的理念是允许软件有效利用 64 位线性地址中未翻译的位元数据。他们的假设是,启用 LAM 或 UAI 后,可以实施更有效的安全措施,如内存安全,最终提高生产系统的安全性。

SLAM 的作用是在较新的 CPU 中使用特定的分页级别,这是一种系统物理内存分配管理方法。这些 CPU 会忽略这种攻击方法,并利用相同的分页方法,这就是 SLAM(基于 LAM 的 Spectre 的缩写)的由来。

据 VUSec 称,受影响的 CPU 如下:

未来支持 LAM(4 级和 5 级分页)的英特尔 CPU

支持 UAI 和 5 级分页的 AMD CPU

支持 TBI 和 5 级分页的未来 Arm CPU

这些 CPU 在新的分页级别中缺乏强大的规范性检查,因此会绕过任何 CPU 级别的安全性限制。

Arm 发布了一份关于 SLAM 的公告,指出虽然这些技术通常会增加可利用的小工具的数量,但 Arm 系统已经对 Spectre v2 和 Spectre-BHB 进行了缓解。因此,无需对所述攻击采取任何应对措施。AMD 也指出了现有的 Spectre v2 缓解措施来应对 SLAM 漏洞,英特尔计划在发布支持 LAM 的处理器之前提供软件指导。

了解更多:

https://developer.arm.com/Arm%20Security%20Center/TLB-Based%20Side%20Channel%20Attack

特别声明:以上内容(如有图片或视频亦包括在内)为自媒体平台“早讯网”用户上传并发布,本平台仅提供信息存储服务。

本站所有图片由云图床提供储存服务。

发表评论 取消回复